Legújabb cikkeink

🧠Headless CMS Hosting – Minden, amit tudnod kell

A digitális világ gyors ütemű fejlődésével egyre több weboldal és alkalmazás választja az ún. Headless CMS Hostingot, vagyis…

Digitális szuverenitás Trump árnyékában: Miért fordít hátat egyre több cég az amerikai szolgáltatóknak?

Növekvő bizonytalanság a transzatlanti adatáramlásban 2025 elején jelentős geopolitikai fordulat következett be, amely komoly hatással van az európai…

Miért hívják a felhőt „felhő”-nek?

Elgondolkodtál azon, hogy miért hívják a felhőt „felhő”-nek? Olyan távolinak és megfoghatatlannak hangzik (bár legtöbbször az is). Miért…

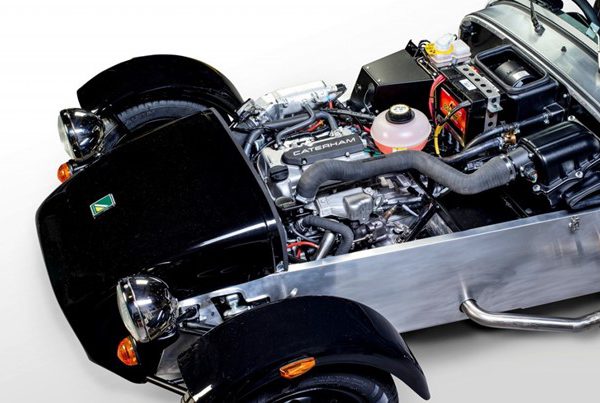

6+6 veszély, ami a helyi informatikai rendszereket fenyegeti #2

Sorozatunk második részében folytatjuk annak vizsgálatát, hogy milyen események és tényezők jelentenek fenyegetést és hogyan hatnak a helyi…

6+6 veszély, ami a helyi informatikai rendszereket fenyegeti #1

Most induló sorozatunkban sorra vesszük, hogy milyen események és tényezők jelentenek fenyegetést és hogyan hatnak a helyi informatikai…

Hogyan veszítsd el gyorsan és végérvényesen a fájljaidat?

Üdvözlet minden olyan vállalkozó kedvű számítógép-felhasználónak, aki úgy érzi, alig néhány évtizedes digitális életében jelentősen megnövekedett a sok…

A kategória összes cikke

🧠Headless CMS Hosting – Minden, amit tudnod kell

A digitális világ gyors ütemű fejlődésével egyre több weboldal és alkalmazás választja az ún. Headless CMS Hostingot, vagyis a „fej nélküli” tartalomkezelést. Ez a megközelítés nemcsak technológiai innováció, hanem egy valódi szemléletváltás a webes architektúrában: több szabadságot, skálázhatóságot és sebességet kínál, mint a hagyományos CMS rendszerek. Ebben a cikkben elmagyarázzuk, mi az a Headless CMS Hosting, hogyan működik, mik az előnyei, és milyen kihívásokkal kell számolni. ❓ Mi az a…

Digitális szuverenitás Trump árnyékában: Miért fordít hátat egyre több cég az amerikai szolgáltatóknak?

Növekvő bizonytalanság a transzatlanti adatáramlásban 2025 elején jelentős geopolitikai fordulat következett be, amely komoly hatással…

Miért hívják a felhőt „felhő”-nek?

Elgondolkodtál azon, hogy miért hívják a felhőt „felhő”-nek? Olyan távolinak és megfoghatatlannak hangzik (bár legtöbbször…

6+6 veszély, ami a helyi informatikai rendszereket fenyegeti #2

Sorozatunk második részében folytatjuk annak vizsgálatát, hogy milyen események és tényezők jelentenek fenyegetést és hogyan…